生産現場のパソコンやサーバーは古いOSが多く、サポート切れOSの継続利用や、システムの構成を変更したくないのでセキュリティパッチを適用できないといった課題がある。

近年、インターネットに接続するIoT機器の導入の増加に伴い、工場におけるセキュリティ被害が後を絶えず、多数の国内・日系企業でマルウェア感染による生産停止が発生。

制御ネットワークに配置される産業制御機器の停止は工場における製造ラインの稼働の停止に直結するものが多い。

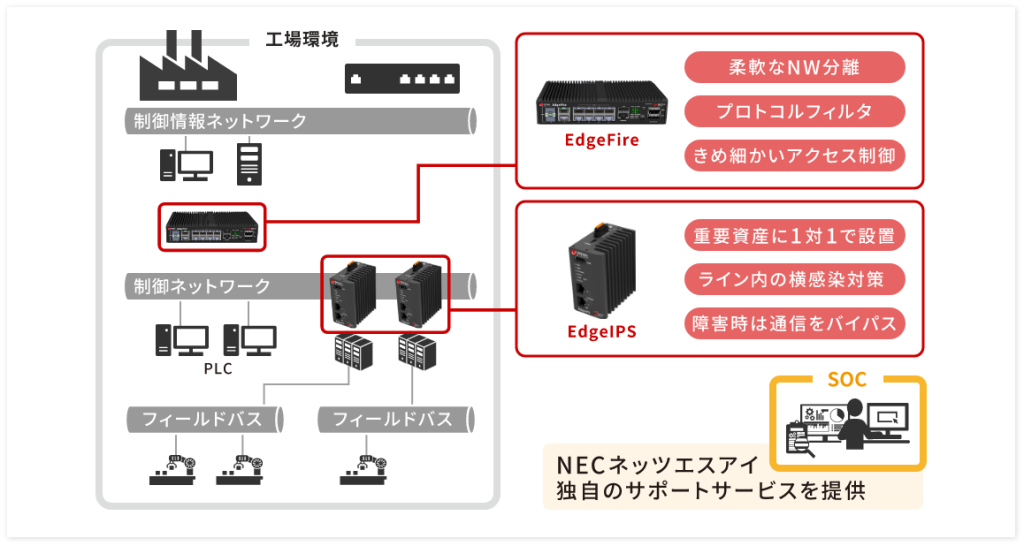

We are EdgeFire/EdgeIPS

EdgeFire/Edge IPSは、産業制御システムの脆弱性保護のために開発された産業用ネットワークセキュリティアプライアンスです。

未許可の通信を可視化してネットワークで防御します。

NECネッツエスアイのSOC(セキュリティオペレーションセンター)と組み合わせ、お客様の課題を解決します。

Case Study

FW/NATなどによるネットワーク分離

■DMZにある特定のサーバからのみ生産ラインAにあるHistorianにアクセス可能とすることで、生産ラインA内のその他の設備と外部Nネットワークとの間の不正通信や、Historianにおけるその他のサービスをターゲットにしたワーム感染などのリスクを低減。

IPS機能による脆弱性攻撃・ワーム感染の防止

■生産ラインA内のHistorianに対する通信を許可していたDMZにある特定サーバが攻撃を受け、当該サーバを介して、脆弱性攻撃がHistorianに対して行われたとしても、IPS機能により攻撃をブロック。

■生産ラインA内のEWSがUSBメモリ経由でDOWNADなどのワームや持ち込み端末経由で ランサムウェアに感染したとしても、生産ラインAのネットワークを超えてワームが拡散することを防止。

■不必要な上位ネットワークとの接続を制限することで、上位ネットワークから生産ライン内への不正アクセスなどの脅威侵入リスクを低減(逆も同様)

IPSによる脆弱性攻撃・ワーム感染の防止

■通信を許可されている上位ネットワークの特定端末などがワーム感染し、そこから通信を許可されている生産ライン内の脆弱な設備などに脆弱性攻撃がなされても、IPSによりブロック。

■レガシーOSが利用されていたり、パッチ適用が困難な既存の脆弱な設備がUSBストレージや持ち込み端末などを介してワーム感染したとしても、上位ネットワークに脅威が拡散することを防止。

ご質問や導入にあたってのお打ち合わせ希望についてはこちらからお気軽にお問い合わせください。